智能化工廠的網絡安全防范技術與相關軟件開發分析

隨著工業4.0和《中國制造2025》戰略的深入推進,智能化工廠已成為制造業轉型升級的核心載體。工廠生產系統與控制網絡的深度互聯,在提升效率與靈活性的也使其成為網絡攻擊的高價值目標。生產中斷、數據泄露甚至物理設備損壞等風險日益凸顯。因此,構建一套深度融合工業場景的網絡安全防范體系,并發展與之匹配的專用信息安全軟件,是保障智能制造安全穩定運行的基石。

一、 智能化工廠面臨的獨特網絡安全挑戰

與傳統IT網絡不同,智能化工廠的網絡環境具有其特殊性:

- 系統復雜性:融合了信息技術(IT)、操作技術(OT)與物聯網(IoT),協議多樣(如OPC UA、Modbus、Profinet等),設備新舊并存。

- 高可用性要求:生產線的連續性至關重要,安全措施不能影響實時控制與關鍵業務流程。

- 資產長生命周期:許多工業控制設備(PLC、DCS等)可能運行數十年,其固件和操作系統往往存在已知漏洞且難以更新。

- 攻擊后果嚴重性:網絡攻擊可能直接導致設備故障、產品報廢、環境污染甚至人員安全事故,造成巨大的經濟和聲譽損失。

二、 核心網絡安全防范技術體系

針對以上挑戰,智能化工廠需構建縱深防御體系,關鍵技術包括:

- 網絡分區與隔離:

- 實施工業DMZ(非軍事區):在工廠IT網絡與OT控制網絡之間建立緩沖區域,嚴格管控數據流向,阻止來自企業網的威脅直接滲透至生產層。

- 微隔離:在生產網絡內部,根據功能、流程或安全等級,進一步劃分安全區域,限制橫向移動,實現威脅的局部化控制。

- 工業協議深度檢測與防護:

- 部署具備工業協議深度包檢測(DPI)能力的防火墻或入侵檢測/防御系統(IDS/IPS)。這些系統能理解Modbus TCP、S7comm等工業協議的命令和數據結構,可識別異常指令(如非授權修改PLC程序、頻繁讀取關鍵寄存器)、協議濫用等行為,并實時告警或攔截。

- 資產發現與漏洞管理:

- 采用被動掃描與主動探測相結合的技術,自動發現并清點網絡中的所有工業資產(品牌、型號、固件版本、網絡服務等),建立動態資產清單。

- 關聯工業漏洞庫(如CVE、ICS-CERT),持續評估資產風險,并對漏洞修復(如打補丁、配置加固)提供優先級指導。

- 異常行為監測與分析:

- 利用機器學習、行為分析等技術,建立工廠網絡與設備的正常行為基線。通過持續監測網絡流量、設備指令序列、用戶操作日志等,及時發現偏離基線的異常活動(如非工作時段的數據外傳、程序下載等潛在威脅)。

- 終端與設備安全加固:

- 對工程師站、操作員站、HMI等工業主機,部署輕量級、兼容性強的白名單或應用程序控制軟件,阻止惡意軟件執行。

- 對PLC、RTU等控制設備,實施嚴格的物理和邏輯訪問控制,并盡可能進行安全配置加固。

三、 網絡與信息安全軟件開發的關鍵方向

為有效支撐上述技術落地,專用的信息安全軟件開發需聚焦以下方向:

- 工業態勢感知平臺開發:

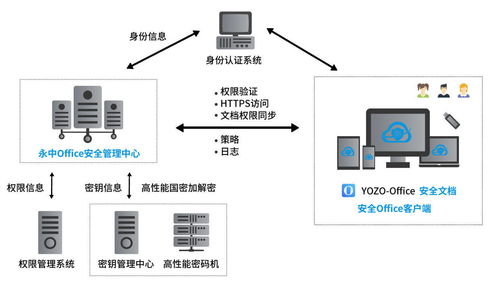

- 這是網絡安全體系的“大腦”。軟件需具備強大的數據聚合與關聯分析能力,能夠整合來自防火墻、IDS、資產管理系統、日志服務器等多源異構數據,通過可視化技術全局呈現工廠網絡安全態勢,實現威脅的集中研判、預警和響應協調。

- 輕量化、低干擾的終端防護軟件:

- 針對工業主機資源受限、軟件環境固定的特點,開發無需頻繁更新病毒庫、以“白名單”機制為核心的應用程序控制與主機加固軟件。軟件必須經過嚴格的兼容性測試,確保不影響關鍵工業軟件的運行。

- 面向工業協議的深度分析引擎開發:

- 這是安全產品的“核心能力”。需要深入解析數十種主流及私有工業協議,開發高效、精準的協議解析與語義分析模塊,能夠識別協議字段中的惡意負載、異常序列和違規操作。

- 安全編排、自動化與響應(SOAR)工具開發:

- 為提升應急響應效率,開發能夠將安全流程(如事件分析、工單派發、隔離處置)標準化的SOAR工具。通過預定義的劇本(Playbook),實現部分安全響應操作的自動化,縮短威脅駐留時間。

- 仿真與測試環境開發:

- 開發數字孿生或仿真測試平臺,用于在離線環境中安全地驗證安全策略、復現攻擊場景、測試安全補丁或新軟件的兼容性,避免對真實生產環境造成影響。

四、 結論與展望

智能化工廠的網絡安全是一個動態、系統的工程,沒有一勞永逸的解決方案。其防范體系必須將先進的安全技術與對工業流程的深刻理解相結合。隨著5G、邊緣計算、人工智能在工廠的進一步應用,網絡安全邊界將更加模糊,自適應安全、零信任架構、AI驅動的威脅狩獵等理念與技術將更深入地融入安全軟件開發與實踐之中。與此推動形成覆蓋設備供應商、系統集成商、工廠用戶和安全廠商的協同生態,制定統一的行業安全標準和規范,將是提升整個智能制造產業鏈安全水位的關鍵所在。

如若轉載,請注明出處:http://www.guangchuang888.cn/product/44.html

更新時間:2026-01-08 02:52:21